টেকসিঁড়ি টিউটোরিয়ালঃলোকাল এরিয়া নেটওয়ার্কে (LAN) ডিভাইসগুলো একে অপরের সাথে যোগাযোগের জন্য অ্যাড্রেস রেজোলিউশন প্রোটোকল (ARP) ব্যবহার করে। ARP মূলত আইপি অ্যাড্রেসকে (IP Address) ম্যাক অ্যাড্রেসে (MAC Address) রূপান্তরিত করে, যাতে ডেটা সঠিক ডিভাইসে পৌঁছাতে পারে। এই প্রক্রিয়ার দুর্বলতাকে কাজে লাগিয়ে এক ধরনের সাইবার অ্যাটাক করা হয়, যা “এআরপি অ্যাটাক” বা “এআরপি স্পুফিং” নামে পরিচিত। এই অ্যাটাকের মাধ্যমে একজন আক্রমণকারী নেটওয়ার্কের ট্র্যাফিক ইন্টারসেপ্ট (intercept) করতে, ডেটা চুরি করতে বা নেটওয়ার্কের স্বাভাবিক কার্যক্রম ব্যাহত করতে পারে।

এআরপি কিভাবে কাজ করে?

লোকাল নেটওয়ার্কে প্রতিটি ডিভাইসের দুটি ঠিকানা থাকে: একটি লজিক্যাল আইপি অ্যাড্রেস (IP Address) এবং একটি ফিজিক্যাল ম্যাক অ্যাড্রেস (MAC Address)। যখন একটি ডিভাইস অন্য ডিভাইসের সাথে যোগাযোগ করতে চায়, তখন তাকে সেই ডিভাইসের ম্যাক অ্যাড্রেসের প্রয়োজন হয়। এআরপি এই আইপি অ্যাড্রেসকে ম্যাক অ্যাড্রেসে রূপান্তরিত করার কাজটি করে।

প্রক্রিয়াটি সাধারণত এভাবে কাজ করে:

১. একটি ডিভাইস (ধরা যাক কম্পিউটার এ) অন্য একটি ডিভাইসের (কম্পিউটার বি) ম্যাক অ্যাড্রেস জানার জন্য একটি এআরপি রিকোয়েস্ট (ARP Request) ব্রডকাস্ট করে। এই রিকোয়েস্টে কম্পিউটার বি-এর আইপি অ্যাড্রেস উল্লেখ থাকে।

২. নেটওয়ার্কের সমস্ত ডিভাইস এই রিকোয়েস্ট পায়।

৩. কম্পিউটার বি তার আইপি অ্যাড্রেস শনাক্ত করে এবং কম্পিউটার এ-কে তার ম্যাক অ্যাড্রেস সহ একটি এআরপি রিপ্লাই (ARP Reply) পাঠায়।

৪. কম্পিউটার এ এই ম্যাক অ্যাড্রেসটি তার এআরপি ক্যাশে (ARP Cache)-এ সংরক্ষণ করে, যাতে ভবিষ্যতে কম্পিউটার বি-এর সাথে যোগাযোগের সময় আবার এআরপি রিকোয়েস্ট পাঠাতে না হয়।

এআরপি অ্যাটাক কিভাবে হয়?

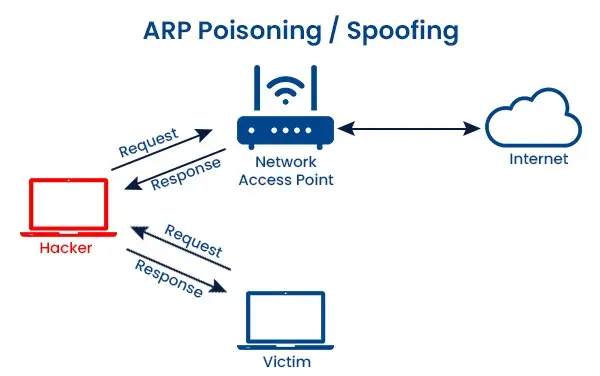

এআরপি অ্যাটাকে আক্রমণকারী জাল এআরপি রিপ্লাই বার্তা তৈরি করে নেটওয়ার্কে পাঠায়। এই বার্তাগুলোতে আক্রমণকারী তার নিজের ম্যাক অ্যাড্রেসকে টার্গেট ডিভাইসের আইপি অ্যাড্রেসের সাথে যুক্ত করে দেয়। এর ফলে টার্গেট ডিভাইসটি ভুল ম্যাক অ্যাড্রেসটিকে সঠিক আইপি অ্যাড্রেসের সাথে মিলিয়ে ফেলে এবং ডেটা আক্রমণকারীর কাছে পাঠাতে শুরু করে।

এআরপি অ্যাটাক প্রধানত দুই ধরনের হতে পারে:

- এআরপি স্পুফিং (ARP Spoofing): আক্রমণকারী নেটওয়ার্কে ব্যাপক হারে জাল এআরপি রিপ্লাই পাঠাতে থাকে, যার ফলে নেটওয়ার্কের ডিভাইসগুলোর এআরপি ক্যাশে বিষাক্ত হয়ে যায়।

- ম্যান-ইন-দ্য-মিডল অ্যাটাক (Man-in-the-Middle Attack): আক্রমণকারী নিজেকে দুটি যোগাযোগকারী ডিভাইসের মধ্যে স্থাপন করে। ডিভাইস দুটি যখন একে অপরের সাথে ডেটা আদান-প্রদান করে, তখন সেই ডেটা প্রথমে আক্রমণকারীর কাছে যায় এবং পরে সেটিকে আসল গন্তব্যে ফরোয়ার্ড করে। এর মাধ্যমে আক্রমণকারী ডেটা দেখতে ও পরিবর্তন করতে পারে।

এআরপি অ্যাটাকের ঝুঁকি:

এআরপি অ্যাটাক নেটওয়ার্কের নিরাপত্তায় বড় ধরনের হুমকি সৃষ্টি করতে পারে। এর কিছু প্রধান ঝুঁকি হলো:

- ডেটা চুরি: আক্রমণকারী সংবেদনশীল তথ্য, যেমন পাসওয়ার্ড, ক্রেডিট কার্ডের তথ্য ইত্যাদি চুরি করতে পারে।

- সেশন হাইজ্যাকিং (Session Hijacking): ব্যবহারকারীর চলমান সেশন হ্যাক করে তাদের অ্যাকাউন্টে অননুমোদিত প্রবেশাধিকার লাভ করতে পারে।

- পরিষেবার অস্বীকৃতি (Denial-of-Service – DoS): আক্রমণকারী নেটওয়ার্কে প্রচুর পরিমাণে জাল এআরপি রিকোয়েস্ট পাঠিয়ে নেটওয়ার্কের স্বাভাবিক কার্যক্রম ব্যাহত করতে পারে।

- ডেটা ম্যানিপুলেশন: আক্রমণকারী প্রেরিত ডেটা পরিবর্তন করে ভুল তথ্য সরবরাহ করতে পারে।

এআরপি অ্যাটাক প্রতিরোধের উপায়:

এআরপি অ্যাটাক থেকে বাঁচতে কিছু প্রতিরোধমূলক ব্যবস্থা নেওয়া জরুরি:

- স্ট্যাটিক এআরপি টেবিল ব্যবহার: গুরুত্বপূর্ণ ডিভাইসে আইপি ও ম্যাক অ্যাড্রেসের স্ট্যাটিক ম্যাপিং তৈরি করা যেতে পারে। তবে বড় নেটওয়ার্কে এটি পরিচালনা করা কঠিন।

- ডায়নামিক এআরপি ইন্সপেকশন (DAI) প্রয়োগ: অনেক আধুনিক সুইচে এই ফিচারটি থাকে যা অবৈধ এআরপি প্যাকেট ফিল্টার করে।

- পোর্ট সুরক্ষা (Port Security) ব্যবহার: সুইচের পোর্টে অনুমোদিত ম্যাক অ্যাড্রেসের সংখ্যা সীমিত করা যায়।

- ভিএলএএন (VLAN) ব্যবহার: নেটওয়ার্ককে বিভিন্ন ভার্চুয়াল ল্যানে ভাগ করলে আক্রমণের প্রভাব সীমিত করা যায়।

- নেটওয়ার্ক সেগমেন্টেশন: নেটওয়ার্ককে ছোট অংশে ভাগ করে গুরুত্বপূর্ণ রিসোর্স আলাদা রাখা উচিত।

- নিয়মিত নেটওয়ার্ক মনিটরিং: অস্বাভাবিক এআরপি কার্যকলাপের উপর নজর রাখা প্রয়োজন।

- ইনট্রুশন ডিটেকশন সিস্টেম (IDS) ও ইনট্রুশন প্রিভেনশন সিস্টেম (IPS) ব্যবহার: সন্দেহজনক কার্যকলাপ শনাক্ত ও প্রতিরোধে সাহায্য করে।

- ভার্চুয়াল প্রাইভেট নেটওয়ার্ক (VPN) ব্যবহার: ডেটা এনক্রিপ্ট করার মাধ্যমে আক্রমণকারীর পক্ষে তথ্য বোঝা কঠিন করে তোলে।

- সফ্টওয়্যার ও ফার্মওয়্যার আপডেট রাখা: ডিভাইসের নিরাপত্তা দুর্বলতা দূর করার জন্য নিয়মিত আপডেট করা উচিত।

এআরপি অ্যাটাক একটি নীরব ঘাতক হতে পারে যা আপনার নেটওয়ার্কের গোপনীয়তা ও স্বাভাবিক কার্যক্রমকে ব্যাহত করতে পারে। সঠিক জ্ঞান ও প্রতিরোধমূলক ব্যবস্থা গ্রহণের মাধ্যমে এই ঝুঁকি অনেকাংশে কমানো সম্ভব।

সম্পাদনাঃ সামিউল হক সুমন, নেটওয়ার্ক প্রকৌশলী, আমেরিকান ইন্টারন্যাশনাল ইউনিভার্সিটি – বাংলাদেশ