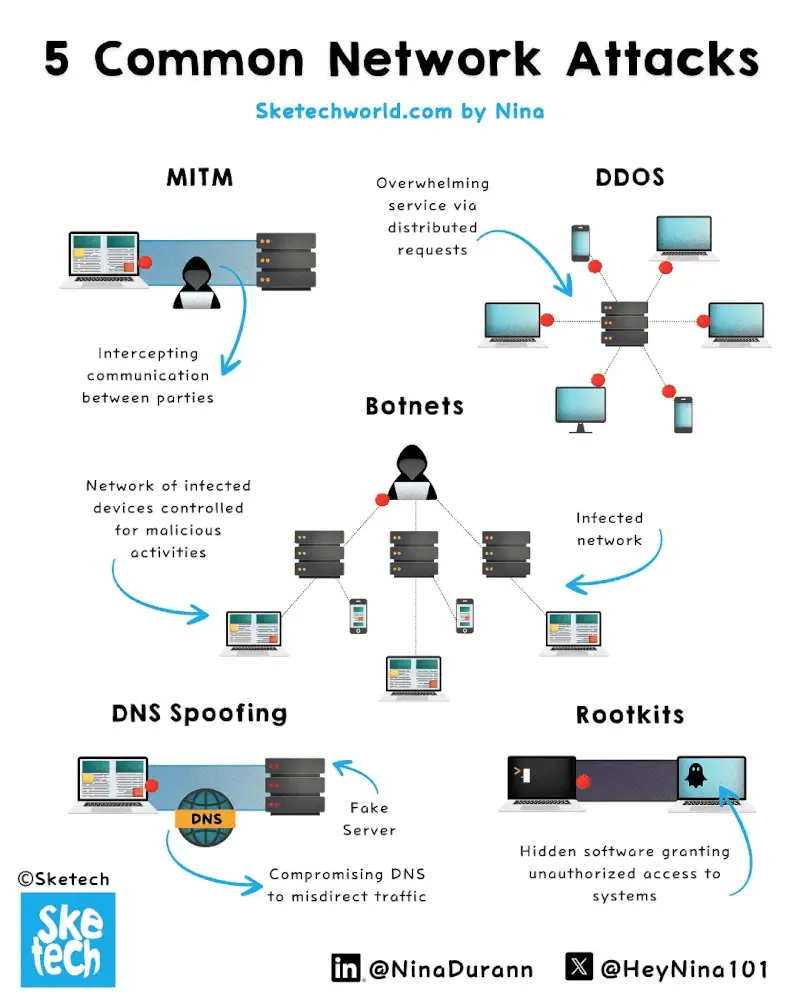

আধুনিক ডিজিটাল যুগে নেটওয়ার্ক সুরক্ষা একটি অত্যন্ত গুরুত্বপূর্ণ বিষয়। প্রতিদিনই সাইবার আক্রমণের সংখ্যা বাড়ছে, এবং এর মধ্যে কিছু আক্রমণ অত্যন্ত সাধারণ ও বিপজ্জনক। আজ আমরা এমনই ৫টি সাধারণ নেটওয়ার্ক আক্রমণ সম্পর্কে আলোচনা করব: ম্যান-ইন-দ্য-মিডল (MITM), ডিডিওএস (DDoS), বটনেটস (Botnets), ডিএনএস স্পুফিং (DNS Spoofing), এবং রুটকিটস (Rootkits)। এই আক্রমণগুলো কী, কীভাবে কাজ করে এবং কীভাবে এগুলো থেকে সুরক্ষিত থাকা যায়, তা জানবো।

১. ম্যান-ইন-দ্য-মিডল (MITM) আক্রমণ

ম্যান-ইন-দ্য-মিডল (MITM) আক্রমণে হ্যাকার দুইটি পক্ষের মধ্যে যোগাযোগের মাঝখানে অবস্থান করে এবং তাদের মধ্যে আদান-প্রদান করা ডেটা চুরি বা পরিবর্তন করে। উদাহরণস্বরূপ, যদি আপনি একটি পাবলিক ওয়াইফাই নেটওয়ার্ক ব্যবহার করেন, হ্যাকার সেই নেটওয়ার্কে প্রবেশ করে আপনার ডেটা (যেমন পাসওয়ার্ড, ব্যাংকিং তথ্য) চুরি করতে পারে।

সুরক্ষা ব্যবস্থা:

- সর্বদা এনক্রিপ্টেড (HTTPS) ওয়েবসাইট ব্যবহার করুন।

- পাবলিক ওয়াইফাই এড়িয়ে চলুন বা ভার্চুয়াল প্রাইভেট নেটওয়ার্ক (VPN) ব্যবহার করুন।

- নিয়মিত সফটওয়্যার আপডেট করুন।

২. ডিডিওএস (DDoS) আক্রমণ

ডিস্ট্রিবিউটেড ডিনায়াল অব সার্ভিস (DDoS) আক্রমণে হ্যাকার একটি নেটওয়ার্ক বা সার্ভারে প্রচুর পরিমাণে ট্র্যাফিক পাঠিয়ে তাকে অকার্যকর করে দেয়। এটি সাধারণত বটনেট ব্যবহার করে করা হয়, যেখানে হাজারো কম্পিউটার একসাথে আক্রমণ চালায়।

সুরক্ষা ব্যবস্থা:

- ডিডিওএস প্রোটেকশন সার্ভিস ব্যবহার করুন।

- ফায়ারওয়াল এবং ইন্ট্রুশন ডিটেকশন সিস্টেম (IDS) ব্যবহার করুন।

- নেটওয়ার্ক ট্র্যাফিক মনিটরিং করুন।

৩. বটনেটস (Botnets)

বটনেটস হলো একগুচ্ছ কম্পিউটার বা ডিভাইস যা হ্যাকারদের নিয়ন্ত্রণে থাকে। এই ডিভাইসগুলোকে “জম্বি” বলা হয়, এবং হ্যাকাররা এগুলো ব্যবহার করে ডিডিওএস আক্রমণ, স্প্যাম ইমেল পাঠানো বা ডেটা চুরি করতে পারে।

সুরক্ষা ব্যবস্থা:

- অ্যান্টিভাইরাস এবং অ্যান্টি-ম্যালওয়্যার সফটওয়্যার ব্যবহার করুন।

- নিয়মিত সিস্টেম আপডেট করুন।

- সন্দেহজনক ইমেল বা লিঙ্ক এড়িয়ে চলুন।

৪. ডিএনএস স্পুফিং (DNS Spoofing)

ডিএনএস স্পুফিং আক্রমণে হ্যাকার ডিএনএস সার্ভারকে ম্যানিপুলেট করে ভুল ওয়েবসাইটে নিয়ে যায়। উদাহরণস্বরূপ, আপনি একটি ব্যাংকের ওয়েবসাইটে প্রবেশ করতে চান, কিন্তু হ্যাকার আপনাকে একটি জাল ওয়েবসাইটে নিয়ে যায় এবং আপনার লগইন তথ্য চুরি করে।

সুরক্ষা ব্যবস্থা:

- ডিএনএস সিকিউরিটি এক্সটেনশন (DNSSEC) ব্যবহার করুন।

- বিশ্বস্ত ডিএনএস সার্ভার ব্যবহার করুন।

- ওয়েবসাইটের URL এবং SSL সার্টিফিকেট যাচাই করুন।

৫. রুটকিটস (Rootkits)

রুটকিটস হলো এক ধরনের ম্যালওয়্যার যা কম্পিউটার সিস্টেমের গভীরে লুকিয়ে থাকে এবং হ্যাকারদেরকে প্রশাসনিক অ্যাক্সেস প্রদান করে। এটি সিস্টেমের সুরক্ষা ব্যবস্থাকে বাইপাস করে এবং হ্যাকাররা দীর্ঘ সময় ধরে সিস্টেমে থাকতে পারে।

সুরক্ষা ব্যবস্থা:

- শক্তিশালী অ্যান্টিভাইরাস এবং অ্যান্টি-ম্যালওয়্যার সফটওয়্যার ব্যবহার করুন।

- নিয়মিত সিস্টেম স্ক্যান করুন।

- অপারেটিং সিস্টেম এবং সফটওয়্যার আপডেট রাখুন।

সবশেষ

নেটওয়ার্ক আক্রমণ দিন দিন আরও জটিল এবং বিপজ্জনক হয়ে উঠছে। তবে সঠিক সুরক্ষা ব্যবস্থা এবং সচেতনতার মাধ্যমে আমরা এই হুমকিগুলো থেকে নিজেদের রক্ষা করতে পারি। নিয়মিত সফটওয়্যার আপডেট, শক্তিশালী পাসওয়ার্ড, এবং সাইবার সুরক্ষা সম্পর্কে জ্ঞান অর্জন করা এই যুদ্ধে আমাদের প্রধান হাতিয়ার।

সাইবার সুরক্ষা শুধু প্রযুক্তিগত বিষয় নয়, এটি আমাদের দৈনন্দিন জীবনের একটি অপরিহার্য অংশ। তাই আসুন সচেতন হই, নিরাপদ থাকি এবং ডিজিটাল বিশ্বকে আরও সুন্দর ও নিরাপদ করে গড়ে তুলি।

সম্পাদনাঃ সামিউল হক সুমন, নেটওয়ার্ক প্রকৌশলী, আমেরিকান ইন্টারন্যাশনাল ইউনিভার্সিটি – বাংলাদেশ